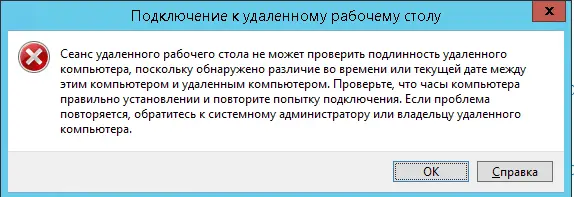

При попытке подключения к удалённому серверу в домене Active Directory (AD) через удалённый рабочий стол (RDP) может возникнуть ошибка:

«Сеанс удалённого рабочего стола не может проверить подлинность удалённого компьютера, поскольку обнаружено различие во времени или текущей дате между этим компьютером и удалённым компьютером.»

Эта ошибка указывает на сбой аутентификации через протокол Kerberos, который требует синхронизации времени между клиентом и сервером с разницей не более 5 минут. Однако проблема может быть вызвана не только рассинхронизацией времени, но и другими факторами, такими как ошибки DNS, проблемы с доверительными отношениями в домене или настройками CredSSP. В этой статье рассмотрены шаги по диагностике и устранению ошибки на Windows Server и клиентских системах.

Решение 1: Проверка и синхронизация времени

Несмотря на то что время на клиентском и удалённом компьютере может казаться синхронизированным, стоит проверить его точность и настройки NTP.

1. Проверьте время на удалённом сервере командой:

net time \\remote-computer-IP-address

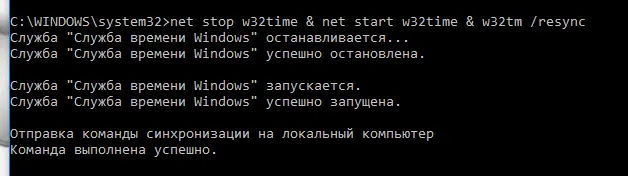

2. Если время отличается, выполните ручную синхронизацию службы Windows Time (w32time):

w32tm /config /manualpeerlist:your_ntp_server_ip,0x8 /syncfromflags:manual

net stop w32time & net start w32time & w32tm /resync

Замените your_ntp_server_ip на IP-адрес вашего NTP-сервера, например, pool.ntp.org.

3. Если сервер виртуальный, убедитесь, что в настройках виртуальной машины отключена синхронизация времени с гипервизором (например, в VMware или Hyper-V).

Решение 2: Проверка настроек DNS

Ошибки DNS могут нарушить аутентификацию Kerberos, так как она зависит от корректного разрешения имён. Проверьте настройки DNS на удалённом сервере.

1. Если есть доступ к серверу (например, через консоль iLO), проверьте параметры DNS-сервера в настройках сетевого адаптера.

2. Убедитесь, что указанный DNS-сервер доступен, выполнив команду:

nslookup server_name DNSServername

Например, nslookup dc1.contoso.com 192.168.1.10. Если DNS-сервер не отвечает, укажите другой сервер или устраните проблему с текущим.

3. Если на сервере несколько сетевых адаптеров, проверьте маршрутизацию:

— Убедитесь, что запросы к DNS-серверу отправляются через правильный адаптер.

— Используйте команду route print для анализа таблицы маршрутизации и при необходимости настройте приоритет интерфейса.

4. Попробуйте подключиться к серверу через RDP по IP-адресу вместо FQDN. Это обходит проверку Kerberos, используя аутентификацию NTLM.

Решение 3: Проверка доверительных отношений с доменом

Ошибка может быть вызвана нарушением доверительных отношений между сервером и доменом Active Directory.

1. Проверьте состояние доверительных отношений командой:

Test-ComputerSecureChannel

При корректной работе команда возвращает True.

![]()

2. Если доверительные отношения нарушены, восстановите их:

Test-ComputerSecureChannel -Repair -Credential corp\adminname

Замените corp\adminname на учётные данные администратора домена.

3. Если появляется ошибка «The server is not operational», проверьте доступность контроллера домена:

— Убедитесь, что порты LDAP (389, 636), Kerberos (88) и RPC (135) открыты. Используйте утилиту PortQry:

portqry -n dc1.contoso.com -e 389

— Проверьте доступность контроллера домена с помощью ping или nslookup.

Решение 4: Настройка уровня безопасности RDP

Несоответствие уровня безопасности RDP между клиентом и сервером может вызывать ошибку аутентификации.

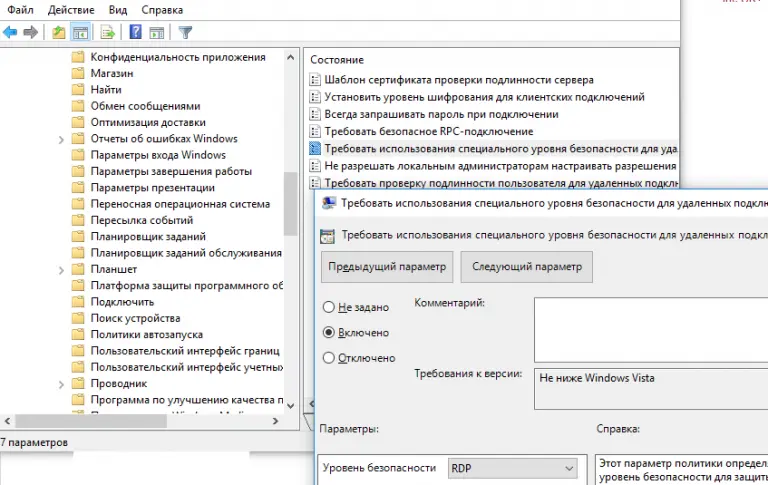

1. Проверьте настройки RDP Security Layer на обоих компьютерах через групповую политику:

— Откройте Редактор локальной групповой политики (gpedit.msc) или Редактор доменных GPO (gpmc.msc).

— Перейдите в раздел Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Службы удалённых рабочих столов -> Узел сеансов удалённых рабочих столов -> Безопасность

(Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security).

— Включите политику Требовать использования указанного уровня безопасности для удалённых подключений (RDP) (Require use of specific security layer for remote (RDP) connections).

— Установите значение RDP (менее безопасный уровень) вместо SSL или Negotiate.

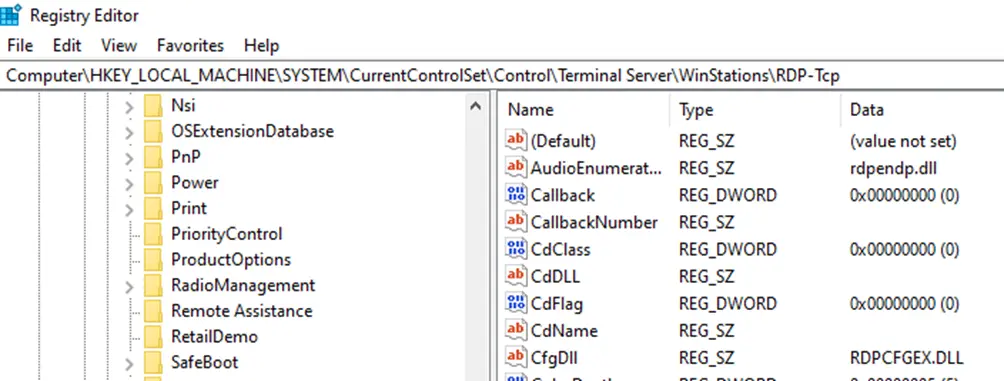

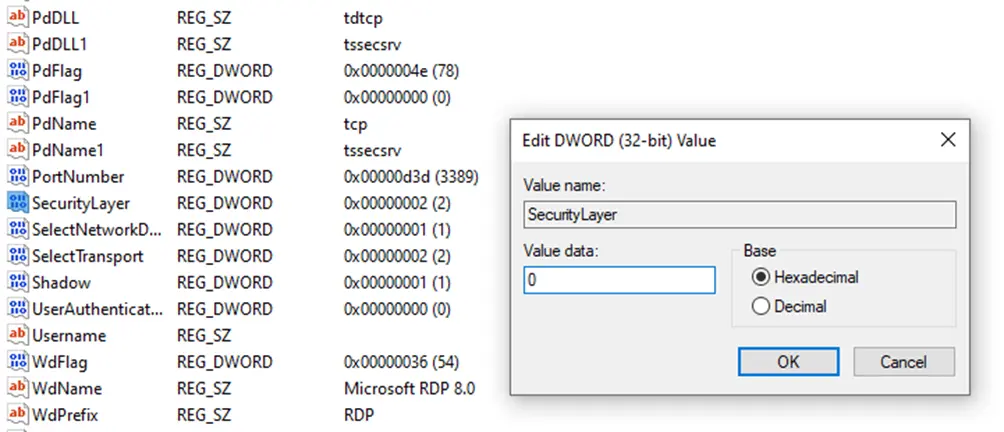

2. Альтернативно, настройте уровень безопасности через реестр:

— Откройте Редактор реестра (regedit.exe).

— Перейдите в раздел HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp.

— Измените параметр SecurityLayer (тип DWORD):

— 0 — RDP (низкий уровень безопасности).

— 1 — Negotiate (автоматический выбор).

— 2 — SSL (требуется сертификат).

Решение 5: Проверка настроек CredSSP

Ошибка может быть связана с изменениями в протоколе CredSSP, особенно после обновлений Windows, таких как KB4103727 (май 2018 года), которые ужесточили требования к аутентификации.

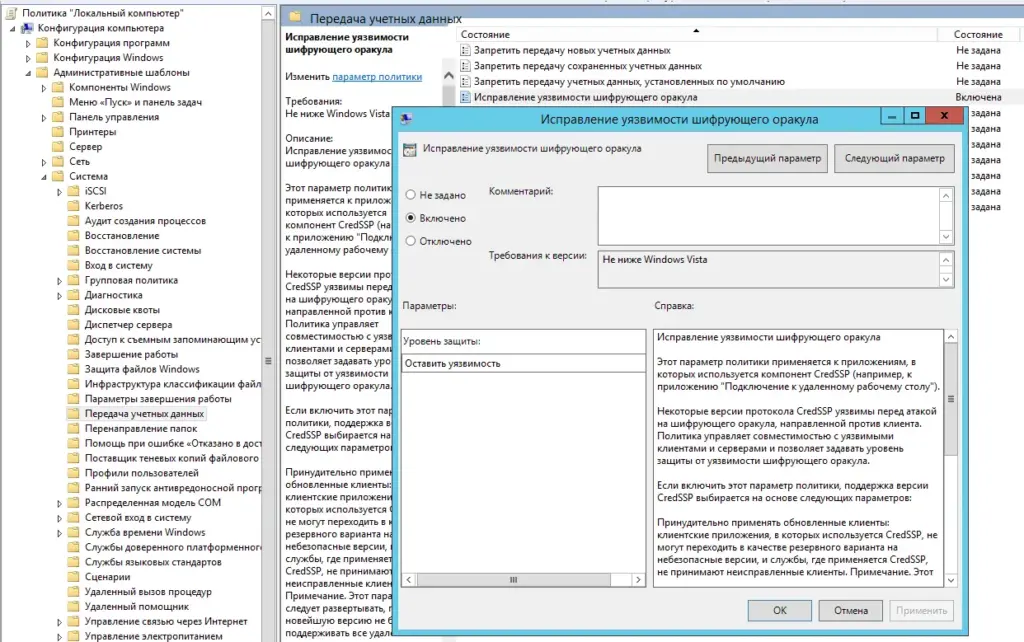

1. Проверьте настройки CredSSP на клиенте и сервере через групповую политику:

— Перейдите в Конфигурация компьютера -> Административные шаблоны -> Система -> Делегирование учётных данных

(Computer Configuration -> Administrative Templates -> System -> Credentials Delegation).

— Включите политику Шифрование исправлений Oracle (Encryption Oracle Remediation).

— Установите уровень защиты на Уязвимый (Vulnerable) для временного обхода проблемы.

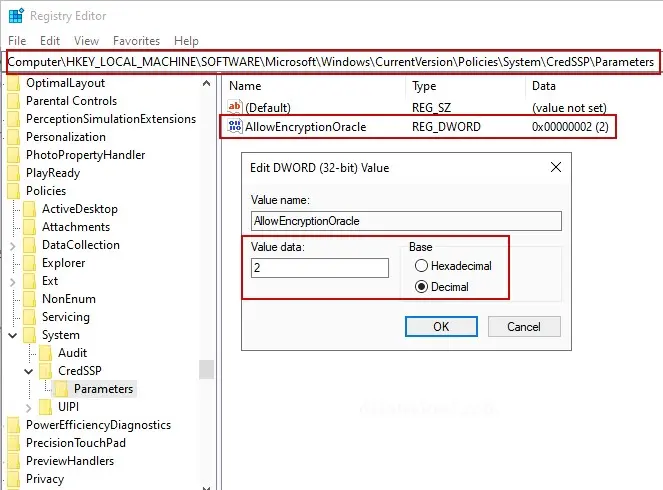

2. Или настройте CredSSP через реестр:

— Перейдите в HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters.

— Создайте параметр AllowEncryptionOracle (тип DWORD) и установите значение 2 (Vulnerable).

3. После изменения перезагрузите оба компьютера.

Дополнительные рекомендации

— Убедитесь, что клиент и сервер используют последние обновления через Центр обновления Windows.

— Проверьте журналы событий в Просмотр событий (Event Viewer) в разделах Система и Безопасность для выявления ошибок Kerberos или RDP.

— Если проблема сохраняется, временно отключите Проверку подлинности на уровне сети (NLA) на сервере:

— В Свойствах системы (sysdm.cpl) на вкладке Удалённый доступ снимите галочку с Разрешить подключения только с компьютеров, использующих проверку подлинности на уровне сети.

— Используйте RDP-клиент (mstsc.exe) с параметром /admin для обхода некоторых ограничений аутентификации.

Эти шаги помогут устранить ошибку «Сеанс удалённого рабочего стола не может проверить подлинность» и восстановить стабильное подключение через RDP в доменной среде.